活跃的PikaBot加载器恶意软件在垃圾邮件活动中的部署被报告 媒体

水妖精Curupira行动发起大规模网络钓鱼攻击

关键要点

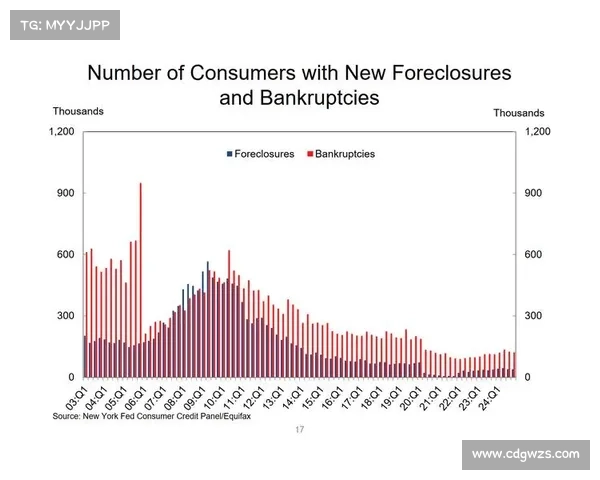

水妖精Curupira行动利用网络钓鱼攻击传播PikaBot加载程序恶意软件。攻击始于2023年初,并在9月重新出现。水妖精的攻击方式包括电子邮件线程劫持,诱使受害者打开恶意附件和链接。除了PikaBot,攻击者还使用Cobalt Strike进行Black Basta勒索软件的分发。水妖精Curupira行动通过网络钓鱼攻击部署PikaBot加载程序恶意软件,这一系列攻击最初于2023年初至中期展开,并在9月再次复发,The Hacker News报道,入侵事件在第三季度显著增加,可能与8月QakBot木马的拆解有关,据Trend Micro的报告。水妖精Curupira通过劫持电子邮件线程来发起攻击,旨在诱使目标打开包含IMG和JavaScript文件的恶意附件和链接,这些文件会触发PikaBot。

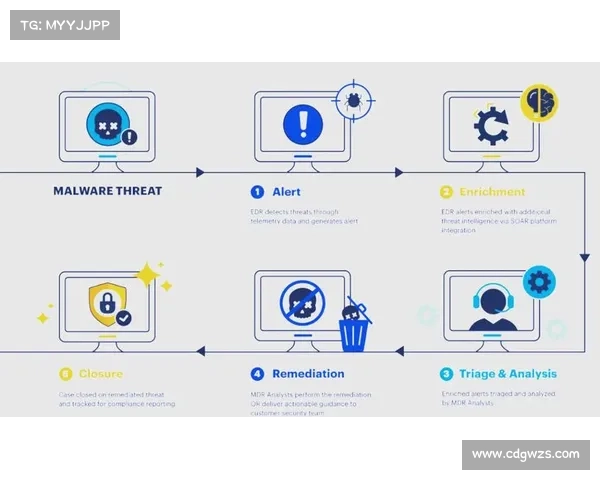

黑洞加速器除了利用PikaBot窃取系统信息之外,攻击者还部署Cobalt Strike以进行Black Basta勒索软件的分发。Trend Micro表示:“PikaBot的运营者进行了网络钓鱼活动,通过其两个组件加载程序和核心模块,针对受害者进行攻击。这些组件使得未授权的远程访问成为可能,并允许通过与他们的指挥控制CampC服务器建立的连接执行任意命令。”此外,Trend Micro还提到,水妖精Curupira在DarkGate和IcedID恶意软件活动中的短暂介入,然后便专注于使用PikaBot。

相关链接

趋势:QakBot木马被击溃的影响了解PikaBot恶意软件的工作原理在互联网日益复杂的环境下,这些网络钓鱼攻击提醒我们,持续的网络安全意识和防护措施变得尤为重要。