基于MikroTik的僵尸网络增强DDoS攻击力度

MikroTik 设备引发的创纪录 DDoS 攻击

重点摘要

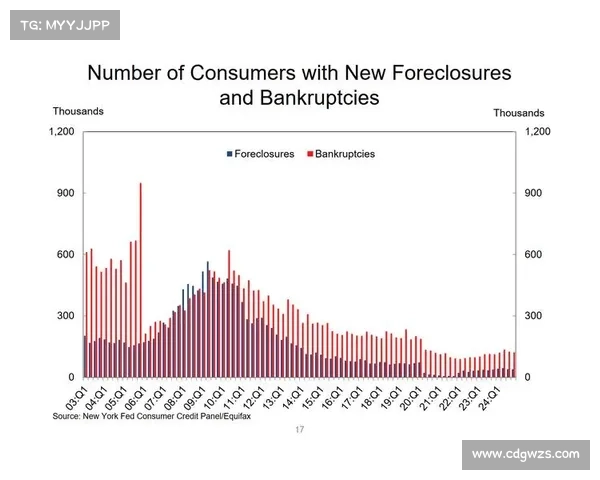

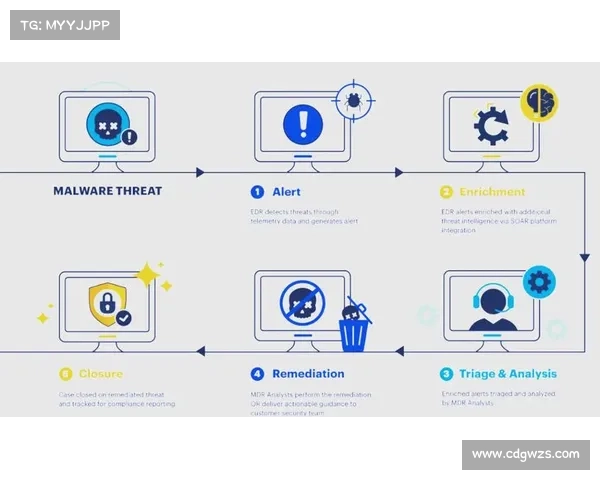

2023 年 DDoS 攻击的规模显著增加,4 月份达到了每秒 84 亿个数据包的记录。攻击源自约 5000 个 IP 地址,主要集中在美国的 MikroTik 云核心路由器。攻击者利用了 MikroTik RouterOS 中的 “带宽测试” 功能。研究表明,若仅削弱 1 的 10 万个互联网暴露的 MikroTik 路由器,可能将 DDoS 攻击规模提升至每秒 228 亿个数据包。根据 BleepingComputer 的报告,2023 年以来,分布式拒绝服务攻击DDoS的规模不断增加,4 月份的攻击达到历史新高,每秒 84 亿个数据包。这一数据的提升是在过去一年半内,位速和数据包率持续高企的背景下发生的。

此次创纪录的 DDoS 攻击源于约 5000 个 IP 地址,绝大多数数据包来自美国的 MikroTik 云核心路由器,尤其是 CCR10368G2S 和 CCR10721G8S 型号。OVHcloud 发现并成功阻止了此次攻击。研究表明,MikroTik 设备在此期间还参与了其他几次高数据包率的攻击,威胁行为者被认为是在利用 MikroTik RouterOS 中的 “带宽测试” 功能。此外,研究人员表示,仅通过攻破 1 的 10 万个暴露在互联网上的 MikroTik 路由器,就能部署达到每秒 228 亿个数据包的 DDoS 攻击。

这项发现表明,MikroTik 设备的安全性需得到重视,因为它们在支持强大的 Meris 僵尸网络方面发挥了作用。

梯子加速器通过表格总结 MikroTik 有关模型的情况:

型号描述CCR10368G2S更多的端口与功能,适合中型企业使用。CCR10721G8S更强的性能,适用于高负载网络环境。

型号描述CCR10368G2S更多的端口与功能,适合中型企业使用。CCR10721G8S更强的性能,适用于高负载网络环境。这种情况强调了强化网络安全的重要性以及对于易受攻击设备的管理。保持路由器的更新和配置的安全,将大幅降低遭受 DDoS 攻击的风险。